技术教程破解资源

通dnSpy的内存搜索去除Spire.XLS的PDF水印

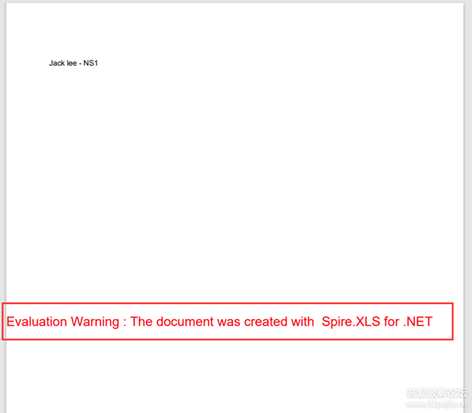

简介根据大佬@cdj68765 提供的思路和方法!的方法,直接跳过了以下的Debug过程,详细请看结尾。1、最近在用这个Spire.XLS把XLS表格生成PDF,但是免费版的居然也有水印!这我能忍?image.png (35.09 KB, 下载次数: 0)下载附件2022-9-7 15:32 上传2、不

根据大佬@cdj68765 提供的思路和方法!的方法,直接跳过了以下的Debug过程,详细请看结尾。

1、最近在用这个Spire.XLS把XLS表格生成PDF,但是免费版的居然也有水印!这我能忍?

image.png

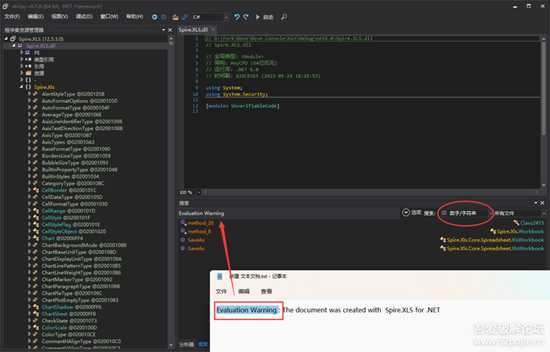

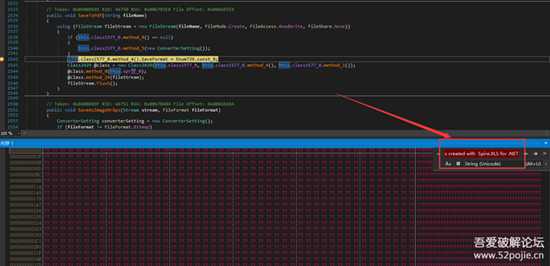

2、不废话,由于是.NET平台写的,我们直接把它拖进DnsPy先给他PY一下看看.常规操作,先搜索下字符串,这里搜索的时候不建议一上来就搜索完整字符串,因为八成没啥结果。下面搜索出来了几个方法,我们挨个点进去看看

image.png

image.png

image.png

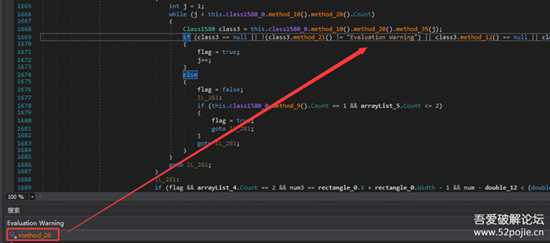

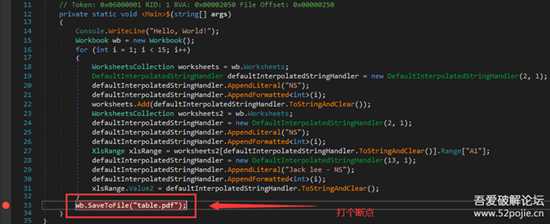

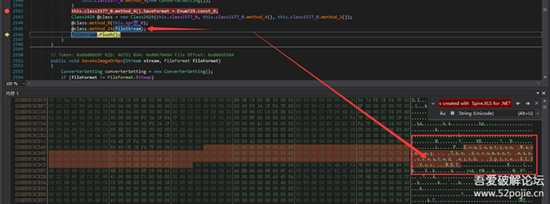

从这几个方法的上下文来推断,虽然里面包含了关键字:Evaluation Warning,但是,我可以肯定,和水印上的EvaluationWarning : The document was created with Spire.XLS for .NET没有半毛钱关系,至于我为什么这么肯定,因为我已经NOP掉来调试过了。那么遇到这种情况的时候,字符串搜索不出来什么结果,那么可以肯定的是,字符串八成是被加密了。你以为我就那你没办法了吗!太小看我了,不管你再怎么加密,始终要解密出来,既然要解密出来,那我们怎么知道它啥时候解密,解密的字符串又去哪儿找?当然是去内存里面找,这里写了个简单的demo来生成一个表格并且保存为PDF,经过分析,水印是在保存这一步被添加上去的,我们在保存的这行代码上打个断点让程序跑起来。

image.png

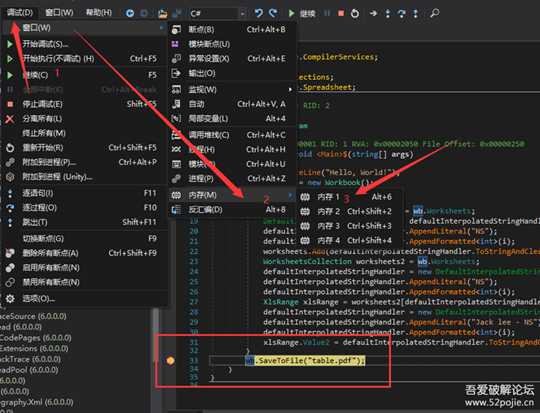

现在程序已经断下来了,接下来打开调试工具栏-窗口-内存-内存1

image.png

接下来我们让程序跑起来,然后在内存中搜索字符串,可以看见,内存中的确存在该字符串,接下来大家可能会问,我也看见了,问题是他是从哪儿出来的额?

file:///C:/Users/y15/AppData/Local/Temp/msohtmlclip1/01/clip_image016.jpg

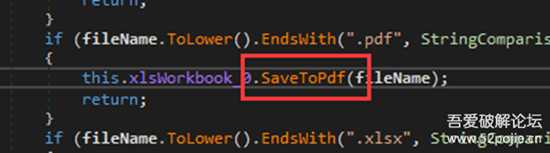

我们在代码上单击SaveToFile进入详细代码

forum.png

image.png

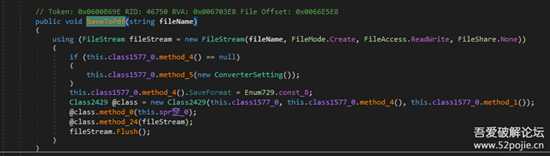

往下找到SaveToPdf方法,我们继续深入他

image.png

进来以后可以看见,数行代码,我们重点关注黄色的方法调用,可以肯定的是,水印一定是在其中的某个方法中被加上去的,但是我咋知道是那个方法?当然是打断点调试,这里采用二分法打断点,先在中间打一个断点,然后去内存中搜索,逐步缩小范围,直到精确定位到具体方法。

image.png

上面没有,这里按F10逐过程进行排查。

image.png

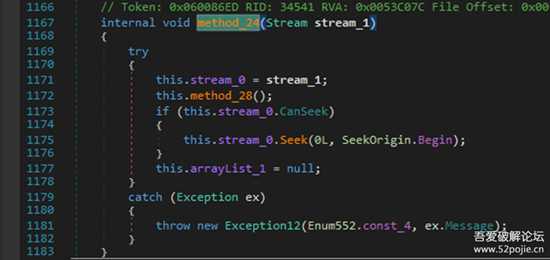

当运行到倒数第二行代码的时候,内存中出现了字符串。我们单击该方法进入。发现里面调用了一个method_28的方法,继续深入。。。

image.png

image.png

代码有点长,我们先在第一行打个断点,然后重新运行程序,在断点处F10逐过程调试

image.png

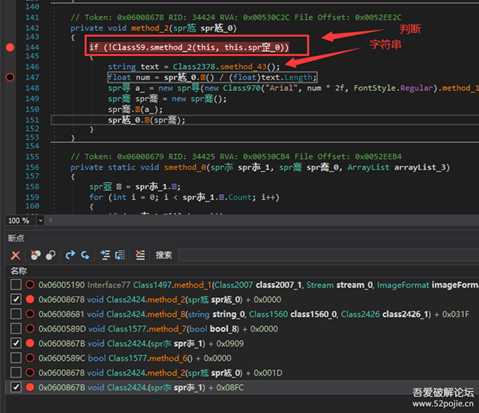

经过一系列操作。。。我们定位到了该方法调用

image.png

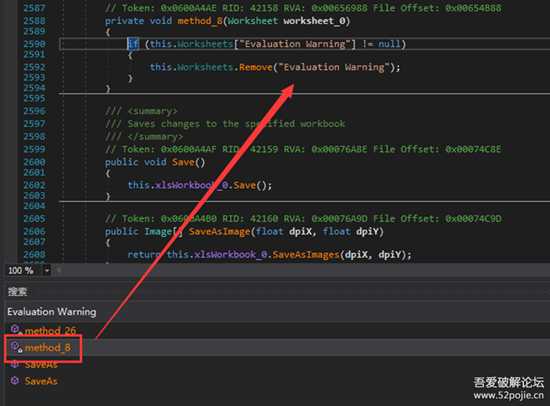

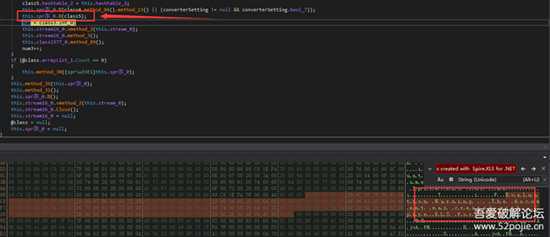

再次经过一顿操作,最终最终我定位到了字符串解密的地方

image.png

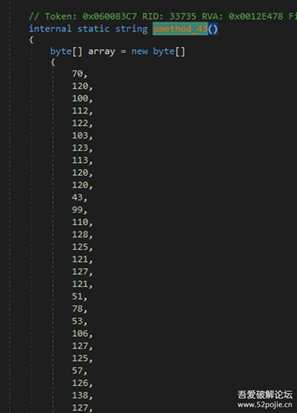

难怪搜索不到字符串,它被序列化成数组了。

image.png

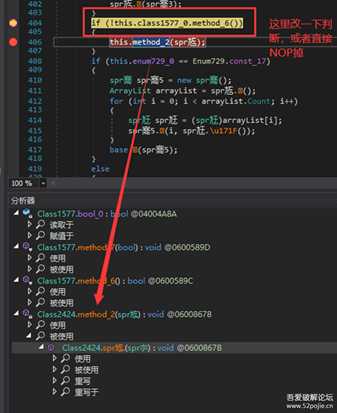

那么接下来的方法就简单了,我们只需要干掉这个判断就行~

image.png

最后保存模块就收工了,生成的PDF已经没有水印了。

image.png

感谢大佬@cdj68765 提供的思路和方法!

2022年9月22日更新了一下方法,C#用户直接写一个拓展方法调用即可

调用方法为:

[Asm] 纯文本查看 复制代码

var wb = new Workbook();wb.Crack();

拓展类为:

[Asm] 纯文本查看 复制代码

public static class SpireOfficeHelpers { public static void Print(string path) { var wb = new Workbook(); wb.Crack(); wb.LoadFromFile(path); var p = wb.PrintDocument;#pragma warning disable CA1416 // 验证平台兼容性 p.Print();#pragma warning restore CA1416 // 验证平台兼容性 } public static void Print(byte[] bytes) { MemoryStream memeStream = new(bytes); var wb = new Workbook(); wb.Crack(); wb.LoadFromStream(memeStream); var p = wb.PrintDocument;#pragma warning disable CA1416 // 验证平台兼容性 p.Print();#pragma warning restore CA1416 // 验证平台兼容性 } /// <summary> /// 注入激活信息 /// </summary> /// <param name="workbook"></param> public static void Crack(this Workbook workbook) { CrackLicense(workbook); } /// <summary> /// 注入激活信息 /// </summary> /// <param name="document"></param> public static void Crack(this Document document) { CrackLicense(document); } /// <summary> /// 注入激活信息,并返回该类型 /// </summary> /// <typeparam name="T"></typeparam> /// <param name="t"></param> /// <returns></returns> public static T CrackLicense<T>(T t) where T : class { var InternalLicense = t.GetType().GetProperty("InternalLicense", BindingFlags.NonPublic | BindingFlags.Instance); var TypeLic = InternalLicense.PropertyType.Assembly.CreateInstance(InternalLicense.PropertyType.GetTypeInfo().FullName); foreach (var item in TypeLic.GetType().GetFields(BindingFlags.NonPublic | BindingFlags.Instance)) { if (item.FieldType.IsArray) { item.SetValue(TypeLic, new string[] { "Spire.Spreadsheet", "Spire.DocViewer.Wpf" }); } else if (item.FieldType.IsEnum) { item.SetValue(TypeLic, 3); } } InternalLicense.SetValue(t, TypeLic); return t; } }