技术教程破解资源

破解某网课的m3u8文件的key加密

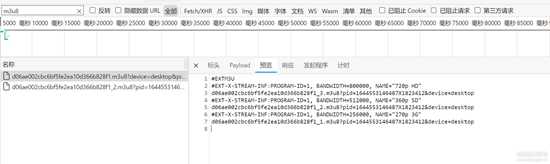

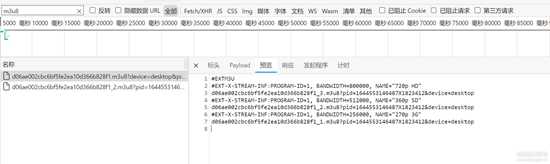

简介1.首先,找到m3u8文件打开开发者工具,在搜索栏中搜索m3u8,可以看到两个链接image-20220211122111164.png (164.29 KB, 下载次数: 0)下载附件2022-2-11 13:15 上传一个链接其中有三个清晰度不同多的m3u8的文件,下面的一个链接就是我们加载的m

1.首先,找到m3u8文件打开开发者工具,在搜索栏中搜索m3u8,可以看到两个链接

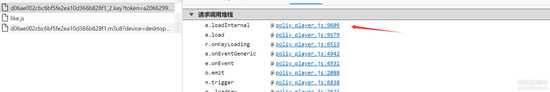

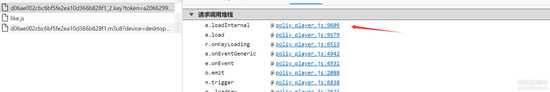

可以看到这个请求都是从poliy player里面发出来的,那我们进入js里面看看。因为是aes加密,所以搜索一下decrypt,找到了这个函数。

from Crypto.Cipher import AES

import base64

filename = '1.key.txt'

# 把文件内容以byte字节形式读写到缓冲区中。

def read_into_buffer(filename):

buf = bytearray(os.path.getsize(filename))

with open(filename, 'rb') as f:

f.readinto(buf)

f.close()

return buf

print(list(read_into_buffer(filename)))

password = 'b1d10e7bafa44212'.encode() #秘钥,b就是表示为bytes类型

iv = base64.b64decode('AQIDBQcLDRETFx0HBQMCAQ==') # iv偏移量,bytes类型

text = read_into_buffer(filename) #需要加密的内容,bytes类型

# AES.MODE_CBC 表示模式是CBC模式

aes = AES.new(password,AES.MODE_CBC,iv) #CBC模式下解密需要重新创建一个aes对象

den_text = aes.decrypt(text)

print("明文:",list(den_text))

keys = list(den_text)

hex16 = []

for i in keys[:16]:

hex16.append(i)

def print_bytes_hex(data):

lin = ['%02X' % i for i in data]

print(" ".join(lin))

print_bytes_hex(hex16)获取到key,就拿着key和m3u8里面的iv偏移量进行解密下载。ok,就这样了。

image-20220211122111164.png

一个链接其中有三个清晰度不同多的m3u8的文件,下面的一个链接就是我们加载的m3u8的文件

image-20220211122306399.png

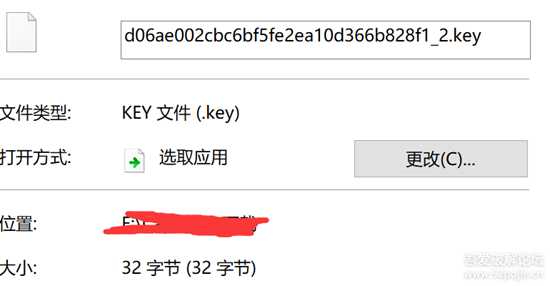

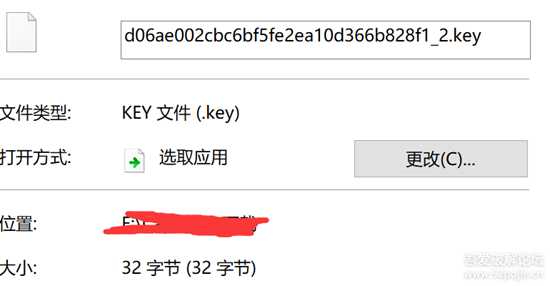

这里可以看到,他是使用的AES-128加密,秘钥链接和iv值都给出了。但是事情真的那么简单吗?2.进入key的链接

image-20220211122551765.png

发现无法访问这个链接。看来key的链接是加密了。

image-20220211122840174.png

得到了一个32字节的文件,但是按照道理来说,这个文件应该是16字节的才对。看来这个key是加密过的。没办法,只能去看js了。3.在js里寻找解密可以看到这个请求都是从poliy player里面发出来的,那我们进入js里面看看。因为是aes加密,所以搜索一下decrypt,找到了这个函数。

image-20220211123351504.png

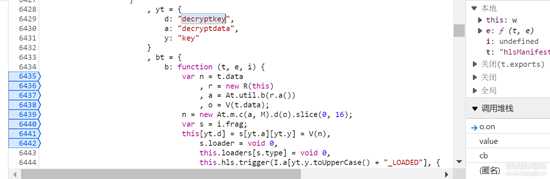

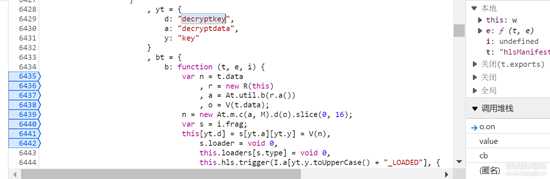

这个bt函数就是key的解密了。这个函数看起来很熟悉,这不正是某利威加密吗?那既然这样,就好解决了。

image-20220211123438913.png

4.按照某利威的方式来解密某利威加密就是会有个json文件,取其中的seed_const进行MD5加密,取前16位作为key,iv是固定的AQIDBQcLDRETFx0HBQMCAQ==(base64编码后的,自己去解码)。现在key有了,iv也有了,对加密的key文件进行解密,获取真的key。但是,前面还有一个问题就是这个json也是加密了的。

image-20220211124220506.png

5.先解密jsonjson解密的话就是一利用vid就行md5加密,取前16位为key,后16位为iv进行解密。vid就是

image-20220211124614361.png

就是视频链接后面的参数。解密后的结果转为字符串再通过base64解码, 最后将字符串通过json转换为对象。其中的seed_const就是我们要的参数了。6.进行解密import osfrom Crypto.Cipher import AES

import base64

filename = '1.key.txt'

# 把文件内容以byte字节形式读写到缓冲区中。

def read_into_buffer(filename):

buf = bytearray(os.path.getsize(filename))

with open(filename, 'rb') as f:

f.readinto(buf)

f.close()

return buf

print(list(read_into_buffer(filename)))

password = 'b1d10e7bafa44212'.encode() #秘钥,b就是表示为bytes类型

iv = base64.b64decode('AQIDBQcLDRETFx0HBQMCAQ==') # iv偏移量,bytes类型

text = read_into_buffer(filename) #需要加密的内容,bytes类型

# AES.MODE_CBC 表示模式是CBC模式

aes = AES.new(password,AES.MODE_CBC,iv) #CBC模式下解密需要重新创建一个aes对象

den_text = aes.decrypt(text)

print("明文:",list(den_text))

keys = list(den_text)

hex16 = []

for i in keys[:16]:

hex16.append(i)

def print_bytes_hex(data):

lin = ['%02X' % i for i in data]

print(" ".join(lin))

print_bytes_hex(hex16)获取到key,就拿着key和m3u8里面的iv偏移量进行解密下载。ok,就这样了。